如何快速搞懂密码学

原创: MichaelYu TheForceProtocol

近期跟新人面试沟通时,发现许多人对浏览器如何与服务器交互、如何进行数据传输等问题无法作出解答,在此特别梳理一下密码学的基本概念,希望能对大家了解密码学相关基础知识有所帮助。

一、基本概念

名词解释:

cryptology 密码学

plaintext 明文

cipher-text 密文

encrypt 加密

decrypt 解密

crytography 密码

confidentiality 机密性、加密等级

Bit、byte:比特(Bit)与字节(byte)的关系是8个Bit = 1byte

编码:将数据(文本、音频、视频)映射为比特序列的过程。

密钥:固定长度的字符串。通过密钥及加解密算法,对给定的数据进行加密和解密。

对称加密:在加密和解密的过程中,使用相同的密钥,称为对称加密。

非对称加密:在加解密的过程中,使用不同的密钥(私钥、公钥),称为非对称加密。

加解密流程:明文+密钥à加密算法=>密文+密钥à解密算法=>明文

二、现代分组密码操作模式

分组模式对加解密至关重要。现代分组密码的操作模式分为5种:电子密码本模式(ECB),密码分组链接模式(CBC),密码反馈模式(CFB),输出反馈模式(OFB),以及计数器模式(CTR)

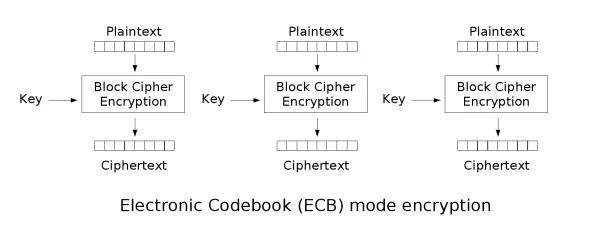

ECB(Electronic Codebook)

明文按照分组密码的分组大小(n 比特)被分为 N 个分组,对于每个分组使用相同的密钥加密。

ECB加密过程如下:

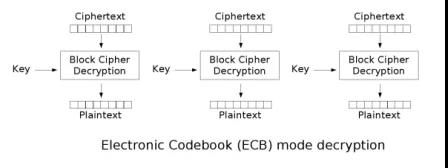

ECB解密过程如下:

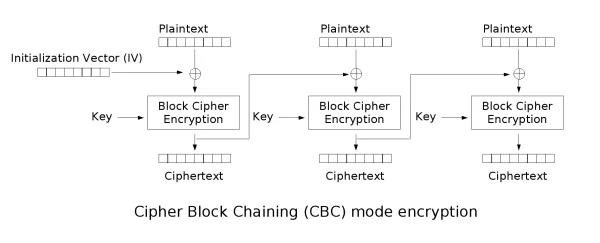

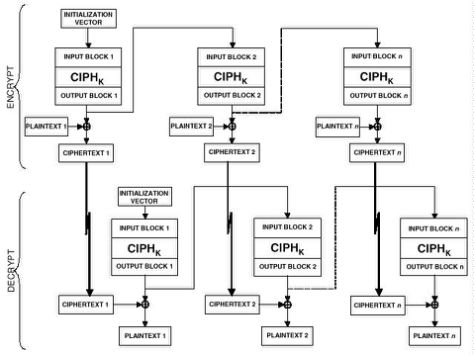

CBC(Cipher Block Chaining)加密过程:

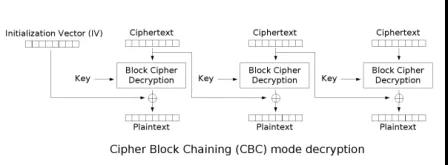

CBC解密过程:

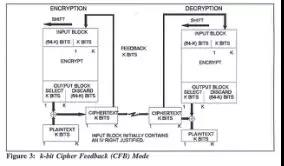

CFB

OFB

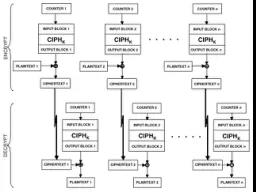

CTR

三、对称加密算法

1. DES(DataEncryptionStandard)

DES对密钥长度的要求为56个Bit,每一个byte需要一个比特的校验位。以DES算法的CBC分组模式讲解阐述一下该算法,对于CBC分组方式,会面临分组长度不够的问题,具体处理方法如下:

(1)计算出要填充的字节数,例如填充为2

(2)需要填充的字节为2

(3)当密文解密时,将最后一个字节的值取出,转换成整形数值

(4)结果(3)得到的数值就是要删除的字节数

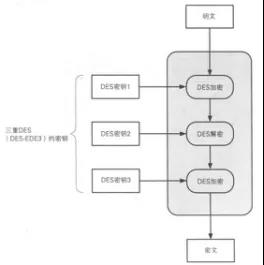

2. 3DES算法

3DES是DES加密算法的一种模式,它使用3条64Bit的密钥对数据进行三次加密,其加密流程如下:

3. AES

AES算法需要的密钥长度有128、192、256Bit三种,分组长度理论上三种情况16字节、24字节、32字节。当密钥长度为256Bit时,效率低,但机密性最高。在任何加解密算法中,分组长度和密钥长度一定是相等的。AES采用CBC的分组模式,密钥长度16个字节,初始化向量必须保证为16个字节。

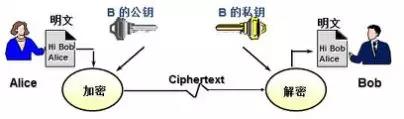

四、非对称加密

用秘钥进行解密时,想要将密钥安全的发送给接收者、解决密钥配送问题,就需要采用非对称加密技术。

非对称加密技术的密钥分为两部分:公钥与私钥。公钥可以公开,私钥是隐私的,不能泄露。

非对称加密技术,加密与解密采用不同的密钥(公私钥)。公钥进行加密,需要用私钥进行解密;私钥加密,需要用公钥进行解密。

非对称加密的图示流程:

非对称加密算法(RSA)

RSA名字的由来是由此算法的三位开发者的名字RonRivest, AdiShamir和LeonaraAdleman的姓氏首字母组成。

非对称加密算法简单案例:

1.公钥加密公式:

M = 2

E = 3

N = 33

明文 “2” 经过 RSA 加密后变成密文 “8”

2.私钥解密公式:

密文 “8” 经过 RSA 解密后变成了明文 2

对称加密和非对称加密的区别:

1. 密钥分发:对称加密分发困难,非对称加密分发简单

2. 效率的问题:对称加密效率比较高,非对称加密效率比较低。

3. 安全等级:对称加密的安全等级比非对称加密的安全等级低。

对称加密密钥长度 | 非对称加密密钥长度 |

128 | 2304 |

112 | 1792 |

80 | 768 |

64 | 512 |

56 | 384 |

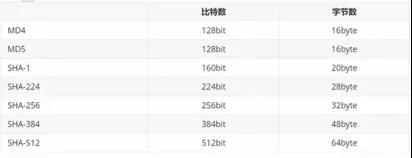

五、单向散列函数

单向散列函数有一个输入和一个输出,其中输入称为message, 输出称为散列值hashvalue,可以计算摘要,获取消息的指纹。单向散列函数的特性是计算速度非常快。

(1)SHA-1单向散列函数,所计算出的散列值的长度是160Bit(20字节)

(2)应用:检测软件是否被篡改、消息认证码、数字签名、伪随机性生成器、一次性口令等。

(3)常用的单向hash散列函数

MD4、MD5、SHA-1、SHA-2、SHA-3,其中MD4、MD5的强抗碰撞性已经被攻破,SHA-2的强抗碰撞性没有被攻破。

六、证书

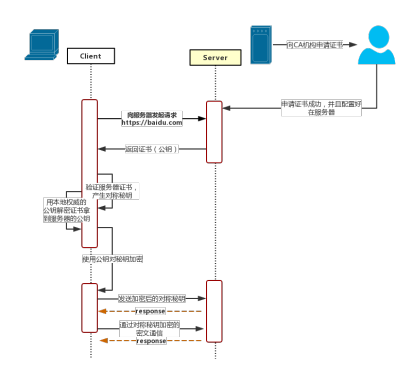

https交互过程中,对非对称加密+对称加密的综合应用。下面图示为https请求过程:

具体流程如下:

(1)client向server发送请求https://baidu.com,然后连接到server的443端口。

(2) 服务端必须要有数字证书。

(3)服务端向客户端传送证书。证书中包含的信息:申请者公钥、申请者的组织信息和个人信息、签发机构 CA 的信息、有效时间、证书序列号,另外还包含一个签名。

(4)客户端解析证书

工作是由客户端的TLS完成,首先验证证书是否有效,比如颁发机构,过期时间等。如果发现异常,则会弹出一个警告框,提示证书存在问题;如果证书没有问题,那么就生成一个随即值(密钥)。然后用公钥对该随机值进行加密。

(5)客户端传送加密信息

传送的是用证书中公钥加密后的密钥,目的就是让服务端得到这个密钥,此后,客户端和服务端的通信就可以通过这个随机值(密钥)来进行加密解密(对称加密算法)。

(6)服务端加密解密信息

服务端用私钥解密密钥,得到客户端传过来的随机值(密钥),然后把内容通过该值进行对称加密。

(7) 传输加密后的信息。信息是服务端用私钥加密后的信息。

(8)客户端解密信息。客户端用生成的随机值(密钥)解密服务端传过来的信息,获取解密后的内容。

CA签名的真实性流程示意图如下:

以上即为本次技术内容分享,想要了解更多区块链技术相关信息,欢迎扫描下方二维码,更多区块链技术大佬等你来撩。