安全投资从这里开始:识别链上交易伪地址骗局指南

编号:链源科技 PandaLY Anti-Fraud Guide No.003

随着 9 月份美联储宣布减息 50 个基点(50 BP),引发了加密市场的大规模交易热潮,链上交易数据瞬间暴增。在市场的强烈波动中,投资者们争相调整自己的资产组合,试图抓住这一机会获取更高回报。然而,伴随这场交易浪潮而来的不仅仅是财富增长的机会,更是潜伏在暗处的安全威胁。PandaLY 安全团队发现,随着交易量的飙升,黑客也在暗中活跃,利用投资者们在高频交易时的疏忽,伪造钱包地址骗局呈现出爆发式增长。

我们近期接到的安全案件中,伪造钱包地址的诈骗案例占比急剧上升。这类骗局通过精心伪造与用户真实钱包地址后几位相似的虚假地址,诱使用户在链上转账时不慎将资金转入黑客控制的钱包。由于很多用户依赖记忆钱包地址的后几位,或习惯于从历史交易记录中复制地址进行转账,这给了黑客可乘之机,导致大量资金在不知不觉中落入骗子手中。

这一现象的背后,除了市场波动激烈以外,还有几个关键因素。首先是投资者在链上转账时的操作习惯使得这类骗局极具迷惑性,尤其是在链上交易数据暴增的情况下,用户常常缺乏仔细核对的时间和精力。其次,这些黑客技术手段日益精进,能够快速生成伪造地址,甚至精确匹配到与用户钱包前几位或后几位相同的地址,进一步增加了骗局的隐蔽性。

因此,为了帮助投资者们在这一波市场热潮中安全转账、有效规避骗局,PandaLY 安全团队将详细解析这类骗局的运作机制,揭示其背后的技术原理。同时,我们也将为大家提供一套切实可行的防范指南,帮助您在高频次交易中保护自己的数字资产不受侵害。

一、伪造钱包地址诈骗的技术原理

钱包地址生成机制

在区块链交易中,钱包地址是用户的身份标识,每个地址都是唯一的,这确保了交易的安全和不可篡改性。然而,生成具有特定字符的钱包地址并不如想象中那般复杂。以以太坊网络为例,每个钱包地址的字符是一个 16 进制数字(0-9 与 A-F),这意味着如果黑客要生成一个末尾 N 个字符相同的钱包地址,其成功的概率为 16 的 N 次方分之一。

虽然这个概率看似极低,但对于黑客来说,借助脚本和计算能力,他们可以轻松通过遍历法生成这些伪造地址。例如:

-

4 位相同的地址生成的概率是 1/65536 ,利用普通的计算设备和脚本,在几秒内就可以生成。

-

5 位相同的地址概率为 1/1048576 ,虽然难度增加,但使用适当的脚本和较高性能的设备,仍然可以在较短时间内生成。

-

7 位相同的地址概率仅为 1/268435456 ,黑客需要更强大的计算能力和更长的遍历时间,但从技术上并非不可实现。

根据近期的统计,PandaLY 安全团队分析了一些伪造地址的案件,发现其中大多数黑客生成的伪地址与目标地址后 5 至 7 位相同。这些伪地址的生成往往通过简单的遍历法,黑客只需几小时甚至几天的时间,即可生成足够多的伪造地址库,从中选择目标进行诈骗。

黑客的伪钱包生成策略

黑客的攻击策略非常具有针对性,通常他们会选择高净值用户作为目标,尤其是那些经常在链上进行大额转账,且在多个钱包之间频繁交互的用户。这些用户一旦被盯上,黑客会开始部署伪造钱包地址,并持续监控这些目标用户的交易行为。

黑客的攻击步骤大致如下:

1 确定目标:黑客会通过链上数据分析工具筛选出经常进行大额交易的账户,尤其是那些拥有多个交互地址的用户。

2 生成伪地址:黑客使用遍历法生成与目标地址后几位相同的钱包地址。通常,黑客会生成多个伪造地址,以确保能覆盖目标用户常用的钱包。

3 链上监控:黑客实时监控目标账户的交易动态。当目标账户进行资金转移时,黑客会立即使用伪地址进行金额相同的转账,以伪造相似的交易记录。

4 迷惑用户:当用户在进行下一次转账时,往往会从历史交易记录中复制钱包地址。如果用户仅依靠记忆或简略检查地址的后几位,就极有可能不慎将资金转入黑客伪造的钱包。

这种攻击策略极具迷惑性,尤其是在交易高频的情况下,用户的防范意识通常较低,更容易被伪造地址混淆。而一旦资金转入伪造钱包,追踪和追回的难度极大,往往给用户带来不可逆的损失。

二、骗局解析

根据 PandaLY 安全团队的最新数据显示,随着链上交易量的激增,伪造钱包地址骗局在近期频繁发生,特别是在以太坊和 TRON 等高交易量网络上。伪造钱包地址诈骗案件在过去一个季度中增加了 45% ,其中受害者多为高频交易用户。这类用户的受骗率比普通用户高出 35% ,而这些受害者往往是在短时间内进行多笔转账时,误将资金转入伪造地址。

在这些案件中,约 60% 的伪造地址与目标地址的后 5 至 6 位数字相同,甚至有 25% 的伪造地址与目标地址的后 7 位匹配。这种高匹配度极具迷惑性,使得用户很容易误判,从而将资金误转入黑客控制的钱包。而一旦资金被转入伪地址,追回难度极大,当前此类案件的资金追回率仅为 15% ,这也进一步凸显了防范措施的重要性。

通过对典型案件的深入分析,PandaLY 团队发现,黑客通常会利用链上监控工具来精准捕捉目标用户的交易时机,并伪造看似相同的交易记录,混淆用户的判断。特别是那些频繁进行大额交易的用户,往往在紧急情况下只会检查钱包地址的后几位,从而陷入骗局。

骗局实施流程

伪造钱包地址骗局的核心在于,黑客通过技术手段生成与目标地址部分字符相同的伪造地址,混淆用户的判断。当用户在进行链上转账时,通常依赖历史交易记录中的钱包地址快速复制功能,这就给了黑客机会。

具体流程如下:

1.黑客锁定目标用户:目标用户通常为经常进行大额链上交易的用户。

2.生成伪造地址:黑客通过脚本遍历,生成与目标地址后几位相同的钱包地址。

3.监控交易行为:黑客实时监控目标账户的链上交易,当用户发起交易时,黑客同步发起相同金额的交易,混淆记录。

4.用户误操作:当用户进行下次转账时,很可能只核对钱包地址的后几位,导致复制伪造地址并误将资金转入黑客的钱包。

地址毒化攻击

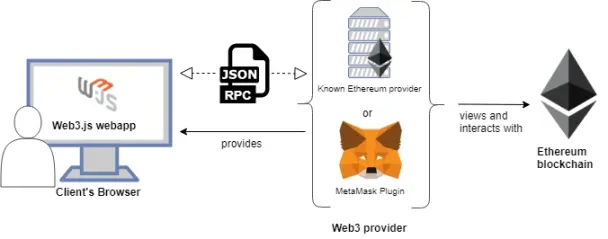

另外由于加密资产转账的对象是一串地址哈希,用户一般会使用钱包或浏览器提供的地址复制功能来粘贴输入转账对手方钱包地址。由于区块链浏览器和web3钱包页面一般不会显示交易双方的全地址,而是显示首位地址中间用省略号隐去,如果钓鱼地址与真实交易对手方地址首尾相同,受害者容易误把钓鱼地址当作自己真正要交互的地址进行交易。

在进行地址毒化攻击时,攻击者会监听链上的稳定币(如 USDT、USDC)或其他高价值代币的交易信息,使用靓号生成器(如 Profanity 2)等工具,快速生成与受害者地址首尾字符相同的钓鱼地址。

根据发起攻击交易的原理不同,地址毒化钓鱼可分为以下三类:

-

零转账钓鱼

零转账攻击利用了 transferFrom 函数对授权额度的判断条件。当转移的代币数量为零时,即使未获得发送方的授权,交易仍可成功进行并发出代币转移的事件日志。区块链浏览器和钱包监听到这一事件,便会将这笔代币转移交易显示在用户的交易历史中。

转账发起方地址为受害者本人地址,接收方地址则是与真实接收方地址首尾相同的钓鱼地址[ 21 ]。受害者下次转账时如果粗心大意,直接复制历史交易的地址,就很容易错误复制到黑客准备的钓鱼地址,从而将资金转错账。

针对这种最基础的地址投毒攻击,我们只需识别出转账代币数量为零的交易即可。

为了绕过钱包和区块链浏览器对零值转账的检查,小额转账钓鱼和假币钓鱼出现了。

-

小额转账钓鱼

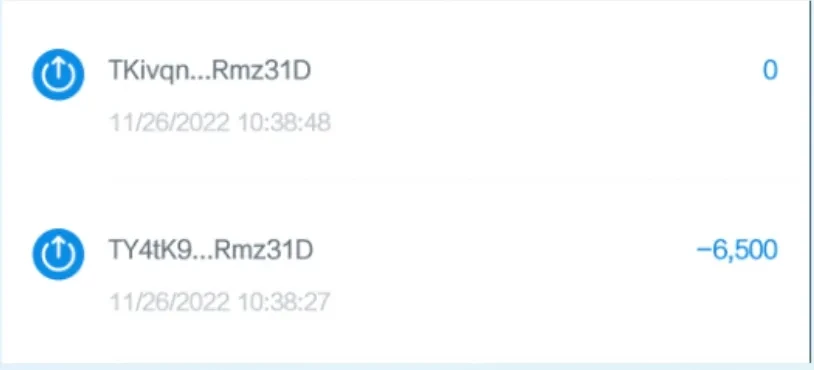

小额攻击是零值转账钓鱼的一个变种。与假币攻击不同的是,小额攻击使用的是真实的价值代币,可以绕过假币检查,但其转移代币数量往往不足 1 美元,为真实交易的百万分之一甚至更少,有时为了使钓鱼交易与真实交易历史记录看起来更相似,钓鱼攻击者会精心设计转账金额,将真实交易金额的千位分隔符替换为小数点。

钓鱼攻击者用首尾相同的仿冒地址给目标受害者发送具有以上数量特征的假币,从而使用户误以为钓鱼地址为真正的转账发起方地址,并在之后的交易中复制该地址向其转账。

-

假币钓鱼

一般的区块链浏览器和钱包在显示代币转账历史时,会使用代币合约中的 Symbol 变量的值作为币种名称。假币攻击利用了 ERC-20 协议代币的 Symbol 可以任意定义的特点,将欺诈代币合约的 Symbol 字符串设置为与 USDT/WETH/USDC 等高价值代币或稳定币相同的字符串,并用首尾相同的高仿地址给目标受害者发送与真实历史交易数量相同的假币,使用户误以为钓鱼地址为真正的转账发起方地址,并在之后的交易中复制该地址向其转账。

此外,为了节省燃料费(特别是在以太坊等 gas 费较贵的链上),地址毒化攻击的欺诈者一般会部署一个钓鱼合约,在一次交易中向多个受害者转移代币。

用户为何容易中招?

用户频繁使用链上浏览器查找交易记录时,常常只依赖钱包地址的后几位进行快速确认,这成为黑客利用的主要漏洞。由于交易速度和频率的要求,用户往往忽视完整核对地址,特别是在进行多次相似交易时,更容易将资金误转入黑客生成的伪造地址。

这类诈骗手法利用了用户操作中的“简化”习惯,而这看似高效的操作方式实际上极具风险。为了防范此类风险,用户在进行每一次转账时都应全面核对钱包地址,切勿仅凭地址后几位进行快速确认。

三、防范伪造钱包地址骗局的措施

1、不要仅凭记忆匹配钱包地址

在区块链交易中,用户的操作习惯往往会给黑客创造可乘之机。很多人在频繁使用某个钱包地址时,会依赖记忆来核对地址的后几位数字。表面上看,记住地址的前几位或后几位似乎是简化交易的便捷方式,尤其是在用户习惯快速操作时。然而,这种习惯极其危险,黑客正是利用这种用户的“懒惰”心理,通过生成与目标地址部分字符相似的伪造地址,从而欺骗用户。

不仅如此,黑客甚至可以通过技术手段生成前后都与目标地址相同的伪地址,从而进一步增加迷惑性。仅核对地址的前几位或后几位数字已经不足以保证安全。黑客会通过监控链上活动,快速部署相似地址,并在目标用户转账时“下手”。

因此,最稳妥的做法是每次转账时都仔细核对整个地址,尤其是在进行大额交易时,确保所有字符都一致。还可以使用安全插件或自动化工具,减少人工操作中的潜在错误。此外,定期更新交易流程并提醒自己注意细节,是避免因疏忽而中招的重要步骤。

2、使用白名单功能

为应对频繁交易中的地址混淆问题,许多主流钱包和交易平台推出了“白名单”功能,这是一项极为有效的安全措施。通过白名单功能,用户可以将常用的收款地址保存起来,以避免每次交易时都手动输入地址,从而减少人为输入错误或被伪地址欺骗的风险。

在交易平台上,例如 Binance 或 Coinbase,用户可以将收款地址提前设定为固定地址,并且启用白名单功能后,未经授权的新地址将无法添加。这样即使黑客试图利用钓鱼攻击篡改地址,资金也会安全地转入白名单中的预设地址。

对于去中心化钱包(如 MetaMask),白名单功能同样重要。用户可以通过保存常用地址,避免每次转账都需要重新输入长串的地址字符,减少误操作的可能性。此外,在链上交易时,通过这种白名单机制,用户可以在较短时间内快速核对和使用已验证的地址,确保每笔交易的安全。

白名单功能不仅有效防止了用户的手动失误,还为高频交易者提供了便捷和安全的操作体验。定期维护和更新白名单,删除不常用或有风险的地址,也是提高安全性的关键。

3、购买 ENS(以太坊域名服务)地址

ENS(以太坊域名服务)是一项创新的技术,它允许用户将复杂的以太坊钱包地址绑定到简短易记的域名上。这为用户提供了一个极为便利且安全的解决方案,特别是在需要频繁输入地址时。通过将钱包地址映射到一个易记的 ENS 域名(如“mywallet.eth”),用户无需再逐字输入长达 42 位的以太坊地址,避免了因手动输入错误导致资金损失的风险。

然而,ENS 域名并非永久有效。每个 ENS 地址都有有效期,用户需要定期续费,确保域名的长期使用权。如果域名过期未续费,其他人可以抢注该 ENS 地址,进而导致用户的交易安全受到威胁。一旦 ENS 地址被他人注册,所有与该 ENS 域名绑定的交易地址都可能指向黑客的钱包,从而造成资金损失。因此,用户在购买 ENS 域名后,需设置续费提醒,确保在有效期前及时续费,以避免地址被他人抢注。

同时,虽然 ENS 极大简化了地址管理,但它也带来了新的安全隐患。如果黑客抢注了知名或常用 ENS 地址,可能会将其用于钓鱼活动。因此,用户应仔细选择购买 ENS 域名,并定期核对其有效性和绑定的地址信息。

总的来说,ENS 不仅是一种提高用户体验的工具,也可以作为一种安全措施,但使用时仍需注意续费和维护问题,以防范潜在的安全风险。通过合理使用 ENS,用户可以显著降低转账时输入错误的可能性,提升交易的安全性。

结语

总而言之,随着加密市场的波动加剧,投资者在追逐高回报的同时也面临着前所未有的安全风险,特别是伪造钱包地址骗局的泛滥。黑客通过生成与真实地址极为相似的伪造地址,利用投资者的操作习惯和疏忽,将大量资金转移至他们的控制之中。PandaLY 安全团队呼吁,投资者应避免依赖记忆匹配或复制历史记录中的地址,始终仔细核对每一个字符。同时,合理利用白名单功能、ENS 地址等安全工具,加强资金的保护措施。安全投资并非高收益的盲目追求,而是对每一个细节的严密防范。提高警惕,完善操作习惯,才能在充满机遇与风险的加密市场中,实现资产的稳健增值。

链源科技是一家专注于区块链安全的公司。我们的核心工作包括区块链安全研究、链上数据分析,以及资产和合约漏洞救援,已成功为个人和机构追回多起被盗数字资产。同时,我们致力于为行业机构提供项目安全分析报告、链上溯源和技术咨询/支撑服务。

感谢各位的阅读,我们会持续专注和分享区块链安全内容。