头部跨链桥接连出事,用户能做什么?

7 月 7 日,价值超 1 亿美元的代币已从 Fantom 网络上的 Multichain 桥上撤出,转移的代币包括价值 5800 万美元的稳定币 USDC、 1020 枚 WBTC(约合 3090 万美元)、 7200 枚 WETH (约合 1370 万美元)和 400 万美元稳定币 DAI(上述四种代币价值已超 1 亿美元),这还包括 Chainlink 、 Curve DAO、YFI、Wootrade Network 等其他代币以及 UniDex 总供应量的近四分之一。资产似乎也在 Multichain 的 Moonriver bridge 上移动,其中包括 480 万枚 USDC 和 100 万枚 USDT。 Dogechain 也出现了异常资金流动,至少 66 万枚 USDC 被发送到与 Moonriver 资金流动相同的钱包。

对此,Multichain 发推称:其 MPC 地址上的锁定资产已异常移动到未知地址。团队不确定发生了什么,目前正在进行调查。建议所有用户暂停使用 Multichain 服务,并撤销所有与 Multichain 相关的合约授权。

Multichain 事件众说纷纭

Odaily星球日报通过多个渠道了解,有以下几个方面说法:

安全公司派盾质疑:这可能与跨链平台 LayerZero 增加对四种代币(USDC、USDT、WETH 和 WBTC)的支持有关,这些代币与被移动的代币有重合但不完全一致。

LayerZero CEO Bryan Pellegrino 对此回应称:这个问题与该平台无关,并认为这是一次针对 Multichain 的黑客。Multichain 桥用户可能会提取资产,将其带到 LayerZero。

Wintermute 研究主管 Igor Igamberdiev 表示,这很可能是控制 Multichain 的人所为,因为交易发生时,Fantom 一侧的资金并没有被销毁。奇怪的是,收到大量 USDC 的钱包还在几个小时前从旧的 Binance Smart Chain 桥上进行了交易。

新火科技研究员0x Loki 在推特上表示:“Multichain 攻击者大概率不是黑客,Multichain 或已失去 MPC 多签控制权。"并列下以下 3 点阐述:

1. 转移者有充足的时间,考虑到 MPC 的技术特点,转移者很可能通过某种方式完全取得了超过阈值的私钥分片的控制权。

2. 攻击方式非常简单,就是单纯的转账操作,没有合约,还有测试,攻击者大概率不是黑客。

3. 转移者并未进行进一步的处置和变现,操作人可能没有绝对的决定权。

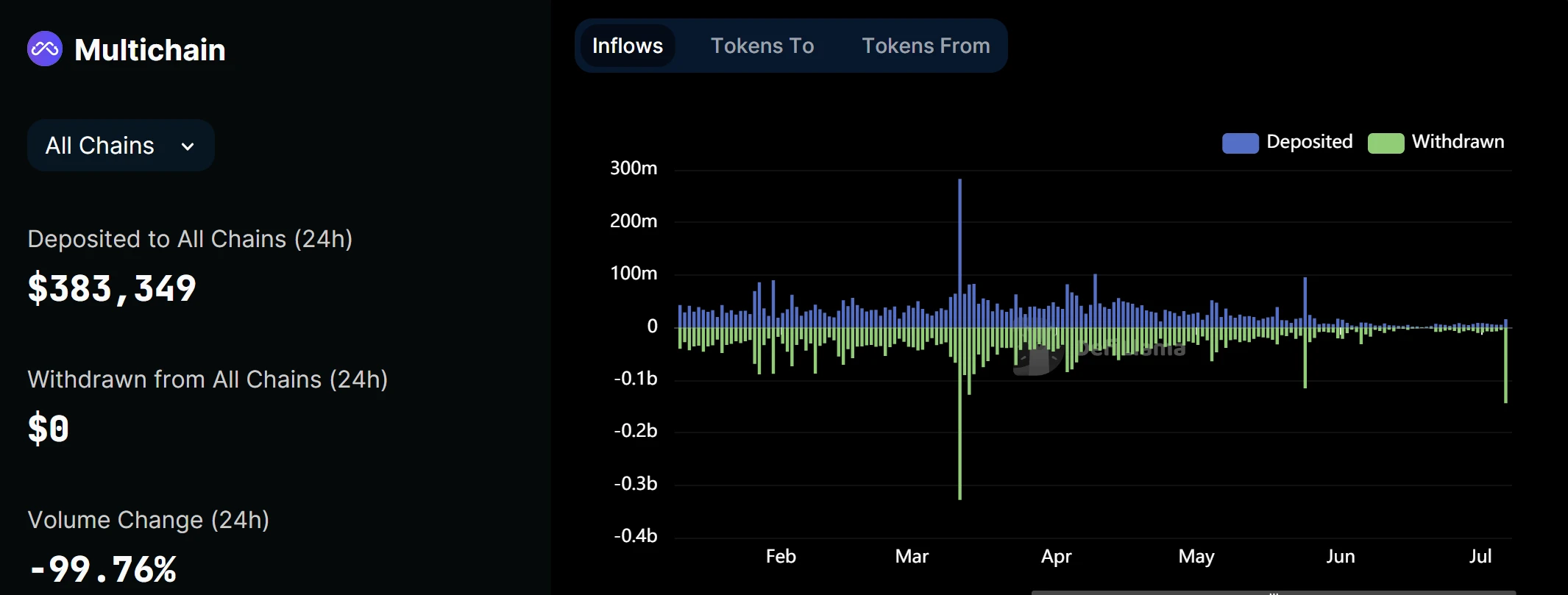

目前,事件的真相还需官方做出解答,Odaily星球日报查看 DefiLlama 上关于 Multichain 的 TVL 变化,发现 24 小时内已经有 99.76% 的资金撤出,说明用户针对此事件反应相对猛烈。

跨链风险及自救措施

距离上次 Poly Network 黑客事件 还不到一周时间,跨链桥中头部项目 Multichain 再次发生资金风险问题。当下,跨链桥已经成为黑客攻击等安全事故的重灾区,根据 0xScope 团队在《 跨链桥为什么这么多事故? 》中表述,跨链桥资金风险主要体现在三个方面:

1. 充值代币方面:充币合约权限漏洞、假币充值问题、币种适配性问题。

2. 跨链消息转移:充币消息监听和处理发起、充币正确性验证、跨链处理确认。

3. 多重签名验证问题:多重签名的去中心化程度。

在万链互联的大环境下,跨链桥作为互联的关键点,其沉淀巨额资金,并且自身技术复杂、 技术环节较多,加上其频繁更新,极易作为黑客攻击的首选,目前出事的项目一定是有漏洞被利用,还没出事的项目也无法保证未来就不会有问题。 我们应该如何自救?

1. 当事故出现时,尽快撤销对该跨链桥的合约授权,防止进一步风险蔓延,可以通过所在区块链的浏览器中 approval checker 进行撤销,同时建议大家定期审核清理一些对自身无用的合约授权,黑客常常会通过智能合约中的漏洞来多次提取资产。

2. 有频繁跨链需求的用户需要密切关注跨链桥的相关信息,比如安全公司预警的风险提示,官方预告的升级等,第一时间了解做好应对准备。

作为跨链桥 LP 的参与者,面对此类事件,要积极与项目方沟通,锁定的资产要做好记录,等待事后的解决。