通过链上数据发现NFT系列的隐藏持仓与操盘行为

简介

NFT 一直是 web 3 中备受瞩目的赛道,但其发展中一直存在很多令人诟病的问题,其中之一就是市场操纵。市场操纵是指利用不正当的手段或信息,影响市场价格或交易量,从而获得不正当的利益的行为。在 NFT 交易中,市场操纵主要表现为以下两种形式:

-

持仓操纵 :持仓指项目方(包括公开持仓和隐藏持仓,其中被用于市场操纵的是隐藏持仓)或做市商通过大量持有某种 NFT,造成其稀缺性和价值感,从而吸引更多的买家进入市场,推高其价格,然后在高位出售,获得巨额利润。这种行为会导致 NFT 价格泡沫的形成和破灭,损害其他投资者的利益。

-

交易量或价格操纵 :指某些个人或组织通过操纵大批地址频繁地在不同的账户之间交易 NFT,制造出虚假的交易量或借此拉升价格,从而误导其他投资者的判断,诱使他们跟风买卖,从而获得不正当的利润。这种行为会破坏 NFT 市场的真实性和公平性,降低其信任度和吸引力。

典型的 NFT 市场操控行为主要包括三个阶段:

-

第一阶段,吸筹 :主要操作是低价持续吸收筹码。

-

第二阶段,刷量或拉盘 。这个阶段主要指标是交易量,通过操控多个地址进行虚假交易提高交易量,并拉升价格。

-

第三阶段,出货阶段 。进一步拉高价格,同时出货回收资金。

方法论

为了找出 NFT 项目背后持仓或操盘的痕迹,我们采用了链上数据分析的方法,利用区块链技术提供的可追溯、不可篡改、公开透明的特性,对 NFT 市场中的各种交易数据进行收集、清洗、处理和挖掘。我们主要关注以下两个方面的数据:

-

资金关系: 我们通过追踪 NFT 交易中涉及的地址之间的转账记录,构建资金流向图,分析资金来源和去向,识别出可能存在操控意图的地址或地址组。

-

相似行为信息: 我们通过 NFT 交易中涉及的地址的行为信息构建特征,使用聚类算法寻找相似度高的地址簇,分析他们是否存在市场操控的行为。

通过以上两个方面的数据分析,我们可以初步筛选出一些可疑的地址或地址簇,并进一步对他们的交易行为进行深入分析,揭示他们操控市场的手段、动机和效果。

具体案例(以 AKCB 为例)

AKCB (A KID CALLED BEAST) 是一个以太坊上的 NFT 项目,它由一万个独一无二的 3 D 和 AR 准备好的数字野兽组成。每个野兽都属于 20 个野兽部落中的一个,每个部落都有 500 个成员,代表了不同的性格和价值观。拥有 AKCB 的用户可以进入相应的部落社区,与其他拥有相同野兽部落的用户互动和合作。AKCB 于 2023 年 1 月 15 日开始 mint,最初的 mint 价格为 0.0777 ETH,截止至 2023 年 6 月 20 日地板价在 0.4 ETH 附近。AKCB 在上线后上受到了不少关注和追捧,但我们也发现其中存在一些可疑的行为,比如拉盘、制造稀缺感等。我们将通过持仓和价格操控两个部分来展示。

一. 持仓

1.公开持仓

项目方通过合约地址0x263f8b4a146E85d8fd2BB42bE7fac5aaB0Ba3b7F Mint 了 1000 个 token(约 10% )。项目方普遍会自留一些 token,用于未来社区发展,或用作市值管理。这部分公开持仓一般不属于恶意操纵行为。

2. 隐藏持仓

由于每个用户只能 mint 一个 token,因此存在大批由同一实体控制的地址去 mint,通过检测所有 minter 之间的同一地址入金、资金归集、资金转账行为找到了几批这样的地址。

地址簇 1:

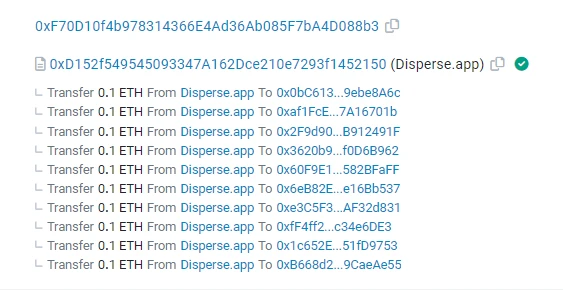

共 70 个地址,这些分别通过 Disperse.app 由两个 transaction 入金,具有完全相似的行为信息,完成交易后有共同的资金归集地址,mint 后部分地址集中在 1 月 27、 2 月 8 卖出。入金 tx_hash:

0x0d673d7b25115bfef7eef59496f902b08b84a9b123951b01ed4107e9a4d1831f、

0x713c9bcd9f0c28c7d2fe5a833953d24b01e4d3d8472fd9832c1b602f73eb0f99

总共 mint 了 70 个 tokens,其中 43 个已经出货,目前仍分散持有 27 个。

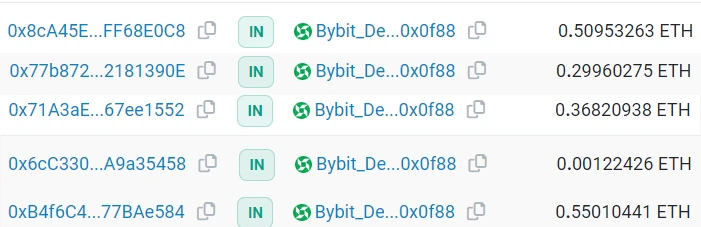

图 1 :这些地址均通过 Disperse.app 在两笔交易中的一笔中入金

图 2 :这些地址均通过 Disperse.app 在两笔交易中的一笔中入金

地址簇 2 :

-

0x302fa7adfdd959aedfd29f00b9b5489d7072cd13

-

0x37e725fe7eb92cc865d87b671d52ab962c9337f4

-

0x3c4ea03a66ac5a896a7d3076e3519234248f5983

-

0x62198ce64f6938d4b8f38fde5dcc77eb884b69da

-

0x952d1a292a16f3a87cc941b0d94c178dee7c5820

-

0xe49083eedb16f5752a90d264315ef8a1041eac86

-

0xf8939f0b7d6fdc63d9d7139e7bf7240fae8e3529

-

0xf35073b570c57c9e4c09eb373d8b7a1b2e96dae6

-

0x04f340231b82e1e7115087e81aaa04cb57606220

-

0x30348990bc891f5fc7d52b9c2a91907ff4a00416.

-

0x0127ead2363227136cfee02ee860faae0f695e30

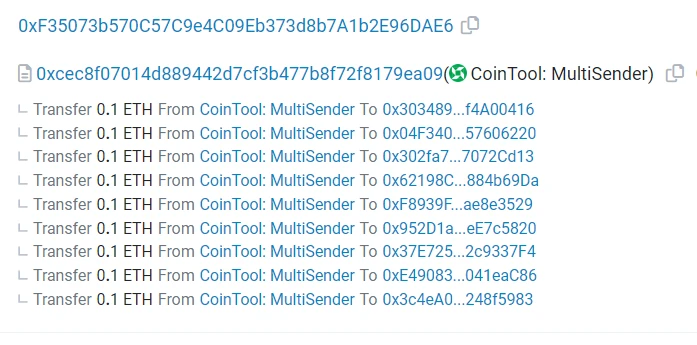

关系:地址 1-9 通过 CoinTool: MultiSender 在同一个 transaction 中入金,入金 tx_hash:

0x0086718d1b4242060b3ab5c7c4716bd26c75a4ded0cb8341d5ba801d7e2ec87a,

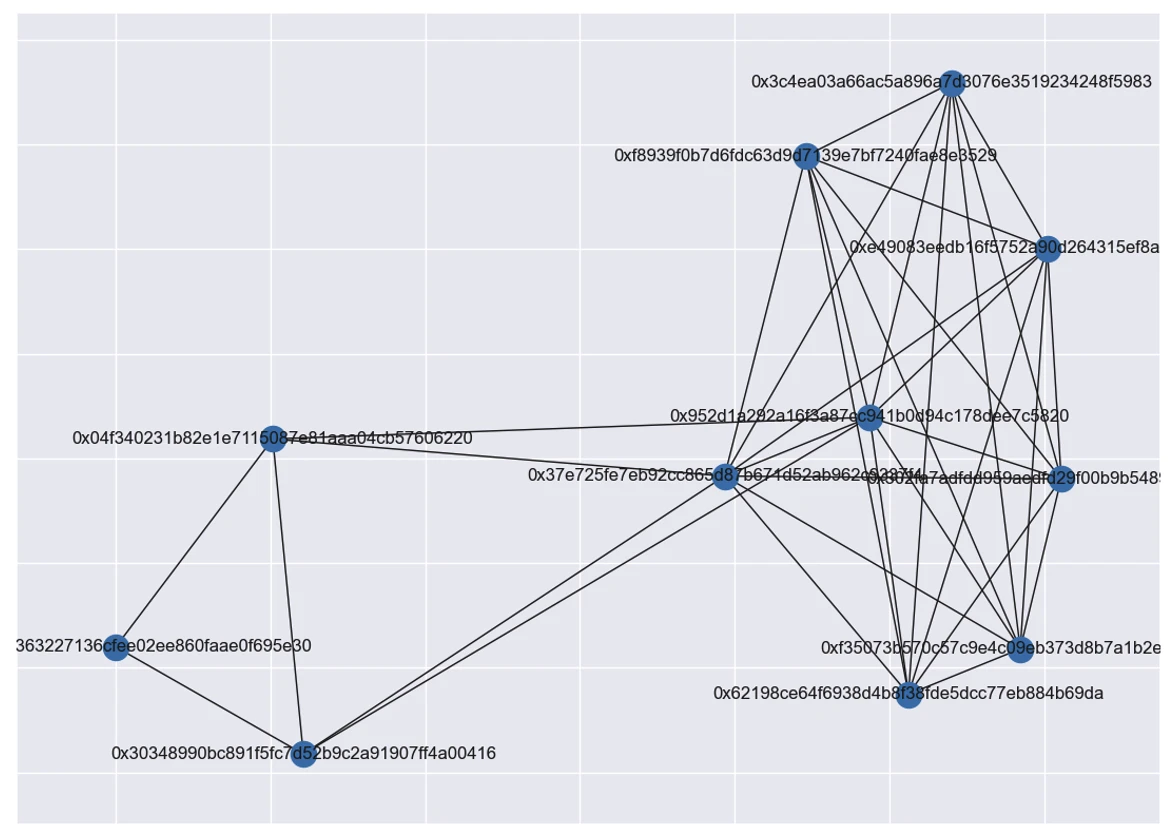

地址 9、 10 是地址 11 的入金地址,此外,这批地址没有任何历史交易,行为完全相似。

图 3 :地址都是通过 CoinTool:MultiSender 在同一笔交易中入金

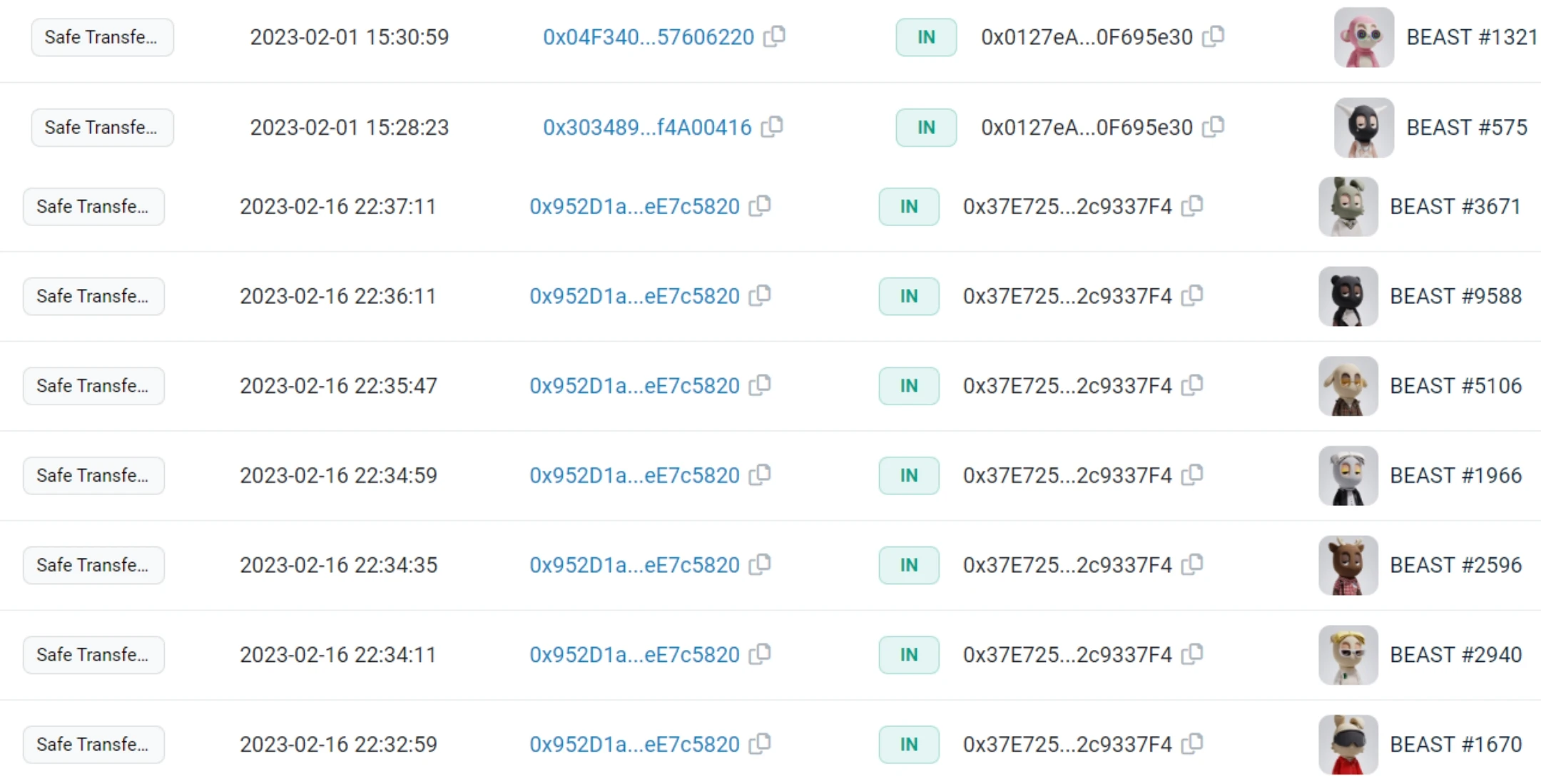

这批地址共 mint 了 11 个 tokens,后分别将 tokens 归集到地址 2、地址 11 ,并在 2 月中旬以及 3 月 10 日全部出货(价格都在 1.2 ETH 以上)。

图 4: 代币被转移到地址 2 或地址 11

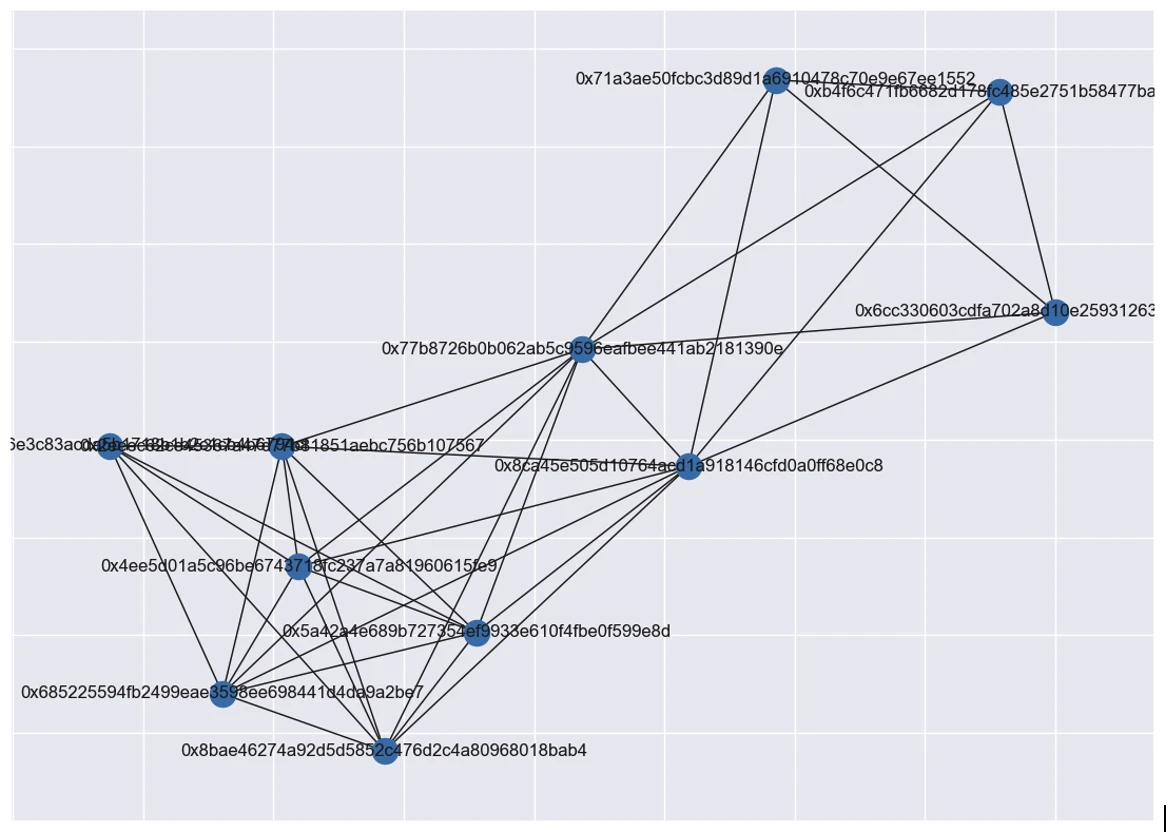

图 5:簇 2 中地址之间的资金相关性

地址簇 3 :

-

0x8cA45E505d10764AcD1A918146cfd0A0FF68E0C8

-

0x5a42a4e689b727354ef9933e610f4fbe0f599e8d

-

0x8bae46274a92d5d5852C476d2c4A80968018Bab4

-

0x2eeEc62CE45367a47d77B81851aebC756B107567

-

0x685225594fb2499eae3598ee698441d4da9a2be7

-

0x71a3ae50fcbc3d89d1a6910478c70e9e67ee1552

-

0x77b8726b0b062ab5c9596eafbee441ab2181390e

-

0x6cC330603cDfa702a8D10E25931263DbA9a35458

-

0x4ee5d01a5c96be6743718fc237a7a81960615fe9

-

0xdcbe09d16e3c83acda5b1718b1b2c1cb4b6794cf

-

0xB4f6C471fb6682d178fC485E2751B58477BAe584

共 11 个地址,这批地址入金地址相同,最终资金归集地址相同,没有历史交易,行为相似,具体资金来源为:

-

地址 1-5 资金来源:0xFccf1C6A8C6978d76dF001699E02A2Ee88B8DEdA;

-

地址 6-7 资金来源:0x82B38c1636E98f0F7010cB00fcE9a24b649878Ab;

-

地址 8-11 资金:地址 1 直接或间接打入

以上地址最终资金都归集到同一个 Bybit 存款钱包:

图 6:这些地址最终都将资金发送到相同的 Bybit 存款地址

图 7:簇 3 中地址之间的资金相关性

这批地址在 1 月 26 日开放第二次 mint 后共 mint 了 11 个 tokens 随后立即抛售,价格在 0.5 ETH 附近。

结论

我们通过算法发现的每个地址簇背后肯定是由同一实体操纵,这些地址的共同特征是:

-

都是没有历史交易的新地址

-

由同一实体大规模操纵

-

mint 后在高位价格出货

这种行为很可能是项目方或做市商通过这种方式来增加热度并且回收资金。

二. 价格操纵

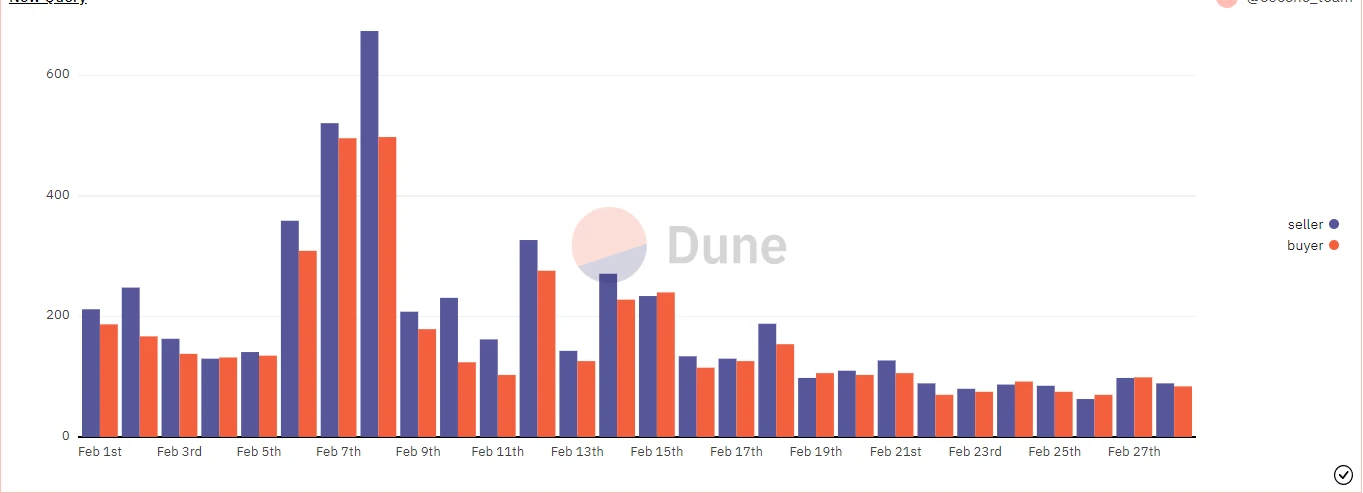

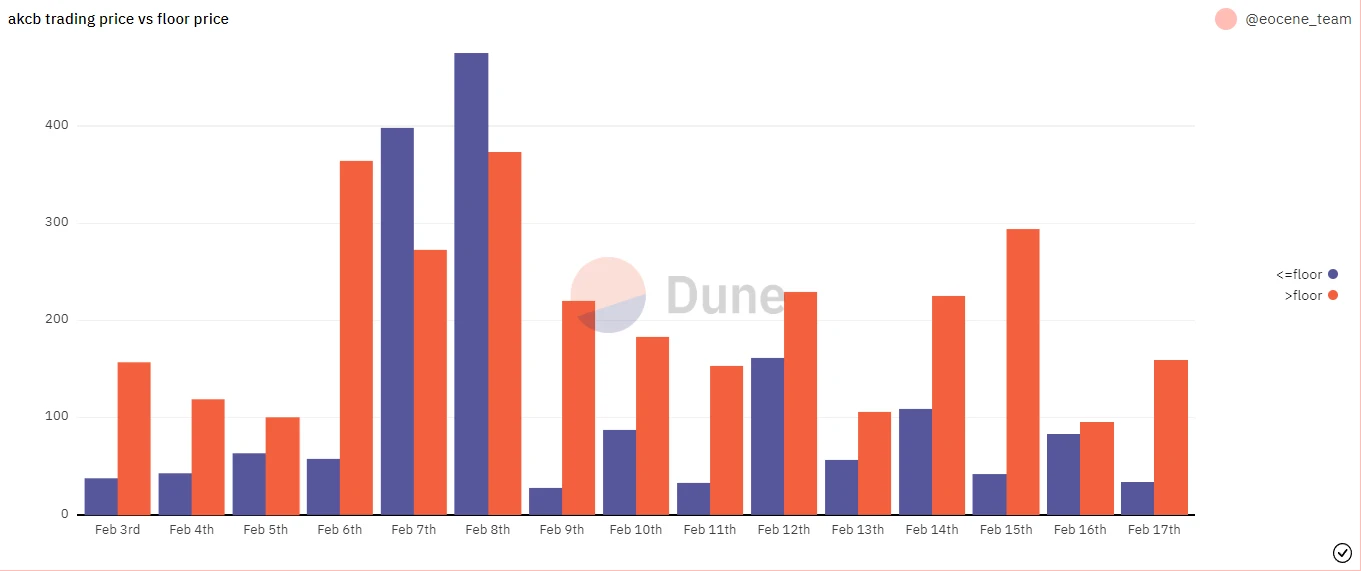

在我们对 AKCB 的交易数据进行分析的过程中,我们发现该系列的交易量以及地板价变化存在以下可疑现象,认为项目方或做市商可能在 2 月 6 日到 2 月 15 日之间进行拉盘:

疑点 1 : 2 月 6 日起 buyers 数量、sellers 数量、交易量、地板价急剧上升(对比同期其他蓝筹 NFT 没有类似上升趋势)

图 8: 2 月 6 日起,买家和卖家数量急剧增加

图 9: 2 月 6 日起交易量和地板价大幅上升

在这之后,该系列的交易量和地板价都一直维持在一个相对低的水平。

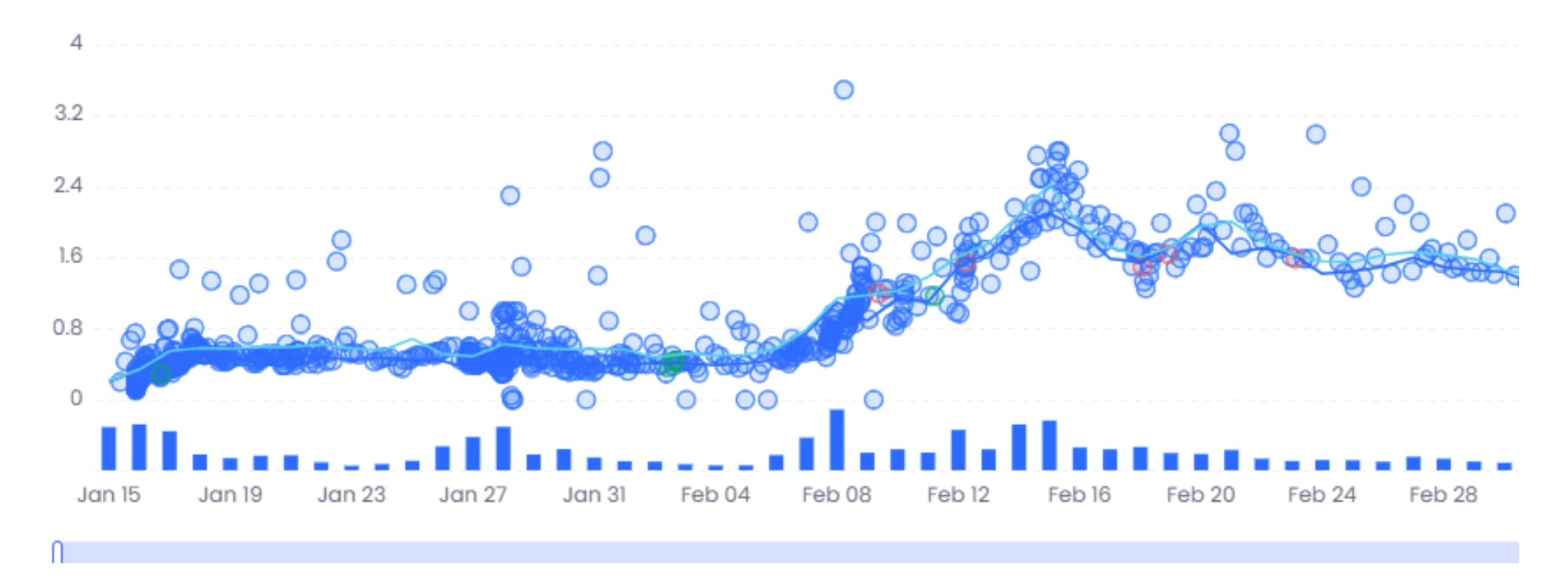

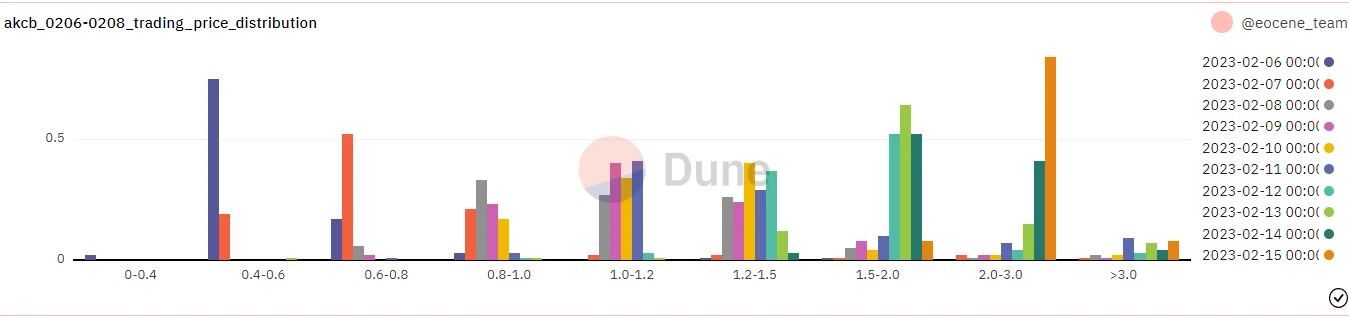

疑点 2 : 2 月 6 日起交易价格分布呈现均匀上升趋势&当日交易价格集中分布在次日地板价之下

图 10:交易价格分布呈均匀上升趋势

由于拉升地板价最简单方式就是将该目标地板价之下的 tokens 全部扫掉,因此必然会使得交易价格分布呈现均匀上升的趋势,并且当日交易价格集中分布在次日的地板价之下。在交易量骤增的 2 月 7 日、 2 月 8 日,大部分交易的价格低于次日地板价,这与其他时间段的情况截然不同,这样的差异表明了有系统地操纵地板价的可能性。

图 11: 2 月 7 日和 2 月 8 日,大多数交易的价格低于第二天的地板价

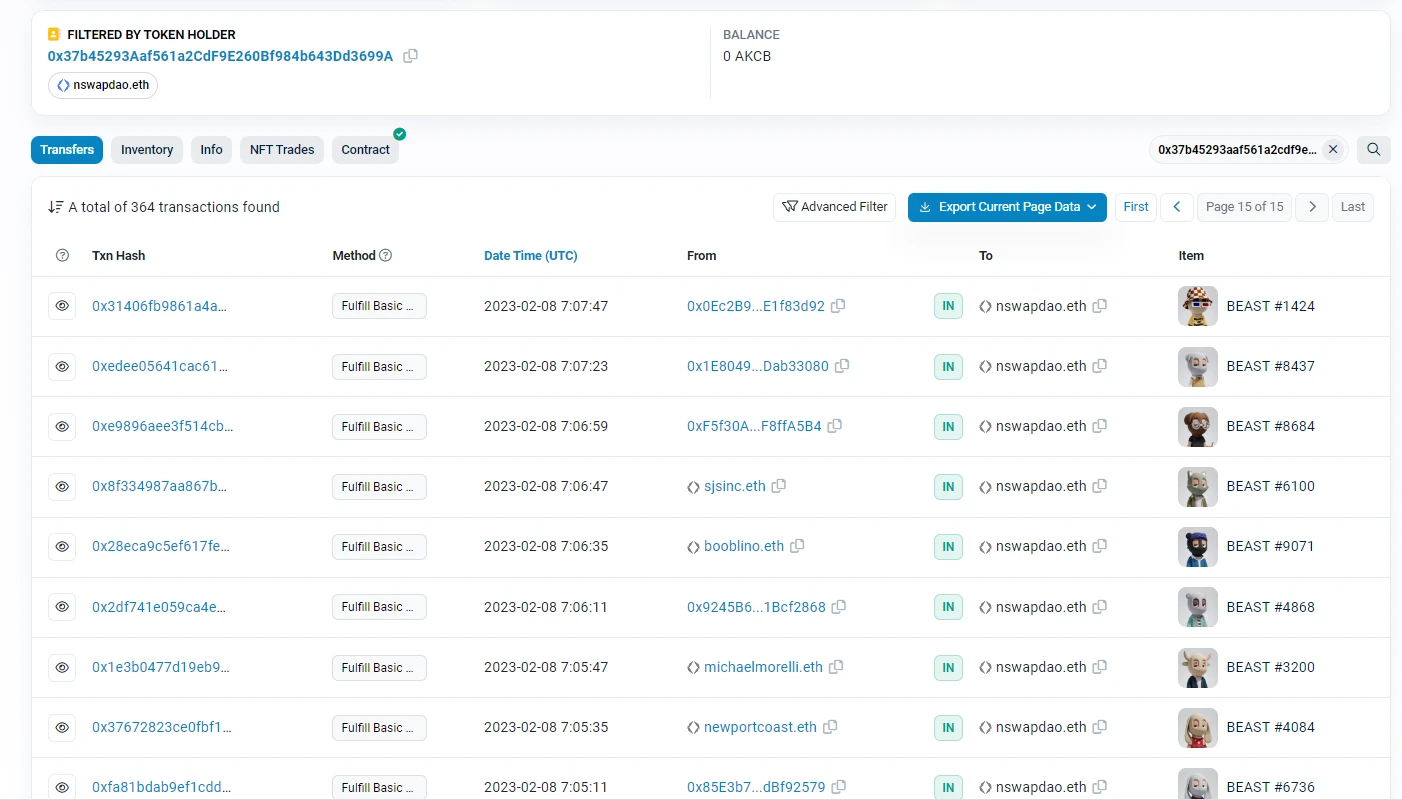

疑点 3 :做市商地址大量扫货

图 12 NSwap 扫了大量的 AKCB

NSwap 大量购买后地板价大幅上涨,除了 NSwap 进场让社区对 AKCB 信心上升之外,从数据上来看我们认为后续的价格上涨也有人为操盘因素。

结论

通过这些异常的交易数据,我们认为 AKCB 在 2 月中旬的地板价大幅提升(最高达到 1.92 ETH)背后可能存在做市商刷量拉盘的行为。

总结

NFT 市场是一个充满创新和活力的领域,但也存在着一些不规范和不公平的现象,比如操控市场价格、刷交易量、洗钱等。这些行为不仅损害了 NFT 市场的健康发展,也影响了普通用户和投资者的利益。因此,从数据的角度去分析这些操控行为,可以让玩家对于系列的盘面有更深刻的了解,在投资时能作出有数据支撑的决定。另一方面,通过揭露这些市场操纵行为,我们可以提高 NFT 市场的透明度和公信力。

关于作者

此分析研究报告由 Eocene Research 的 Helena L. 和 Lin S. 共同撰写。在 Twitter 上关注我们,随时了解更多我们的 NFT 分析和研究。