SharkTeam独家分析 | 密码学攻击:跨链项目AnySwap被攻击事件分析

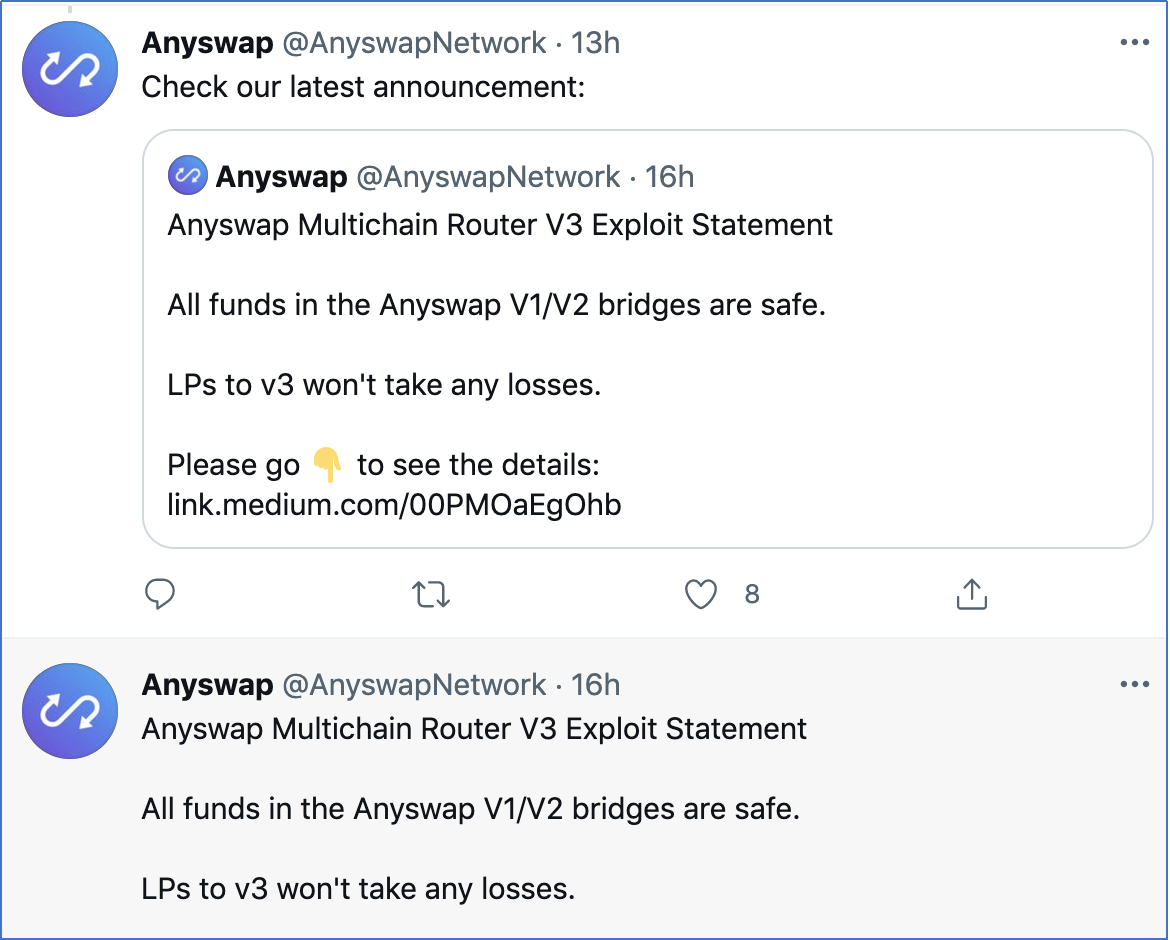

北京时间2021年7月12日凌晨,跨链项目 AnySwap 声明遭到黑客攻击,Anyswap V3 版本遭到攻击,V3 跨链资金池受影响,损失约 240 万 USDC 和 551 万 MIM,损失超过800万美金。

SharkTeam第一时间对此事件进行了分析,并总结了安全防范手段,希望后续的区块链项目可以引以为戒,共筑区块链行业的安全防线。

一、事件分析

攻击者地址:0x0aE1554860E51844B61AE20823eF1268C3949f7C

攻击交易和攻击者地址如下:

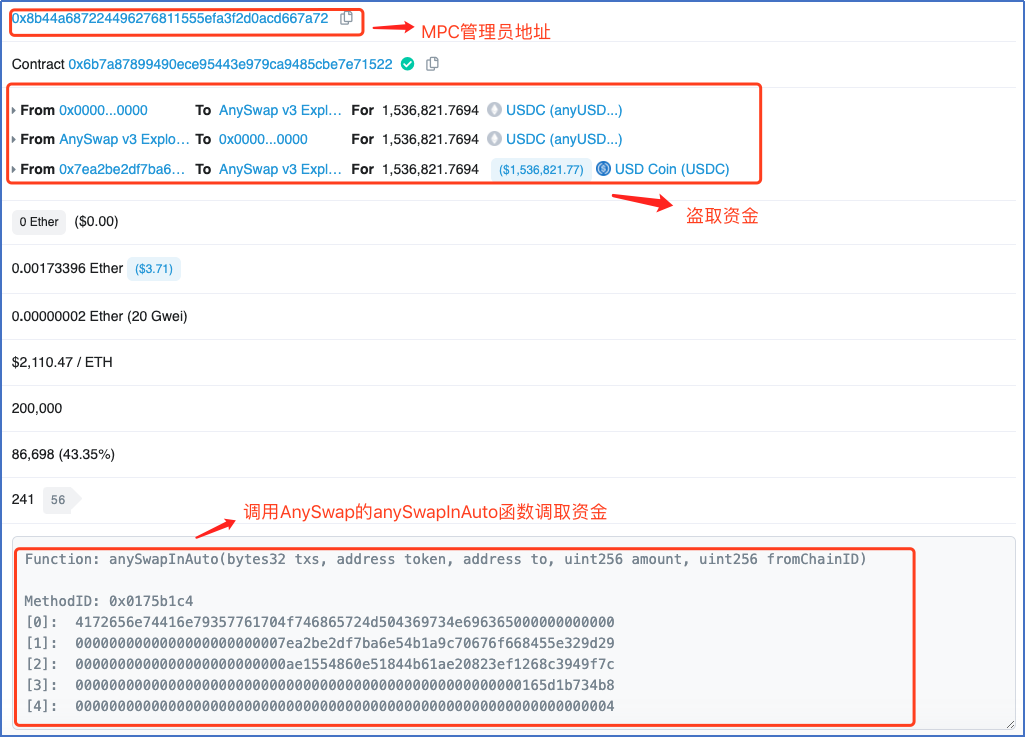

1) https://etherscan.io/tx/0xc80e7cfeb16143cba4d5fb3b192b7dbe70e9bcd5ca0348facd20bf2d05693070

损失:1,536,821.7694 USDC

2) https://etherscan.io/tx/0xecaaf8b57b6587412242fdc040bd6cc084077a07f4def24b4adae6fbe8254ae3

损失:5,509,2227.35372 MIM

3) https://bscscan.com/tx/0xa8a75905573cce1c6781a59a5d8bc7a8bfb6c8539ca298cbf507a292091ad4b5

损失:749,033.37 USDC

4) https://ftmscan.com/tx/0x7312936a28b143d797b4860cf1d36ad2cc951fdbe0f04ddfeddae7499d8368f8

损失:112,640.877101 USDC

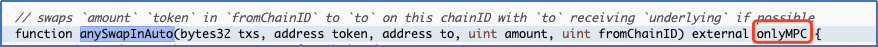

(1)攻击交易很简单,攻击者调用原本只有MPC管理员才有权限调用的anySwapAuto函数盗取资金。

(2)只有MPC管理员才有权限调用此函数

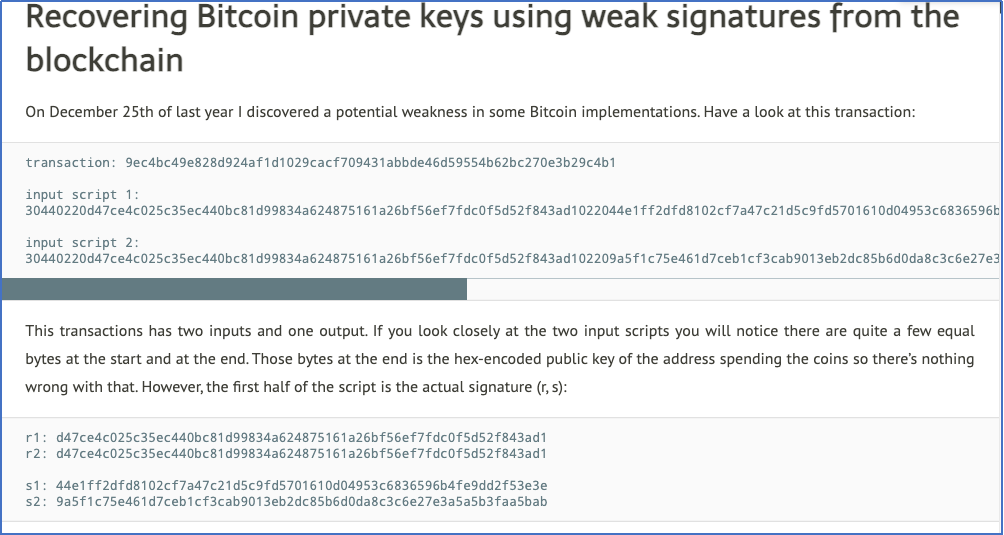

(3)很显然,此次攻击是因为MPC地址私钥“被盗”,根据官方说明,此次的私钥“被盗”和之前的钓鱼攻击或直接窃取私钥不同,这是一次密码学攻击,攻击原理要追溯到2015年12月25日在比特币社区的“椭圆曲线私钥恢复”攻击。

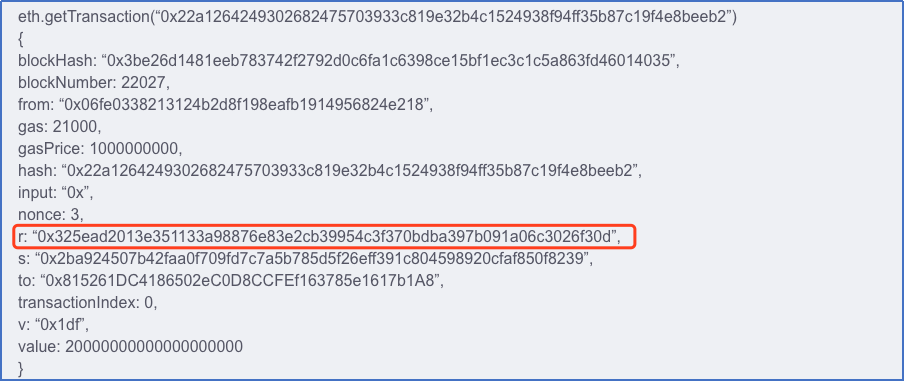

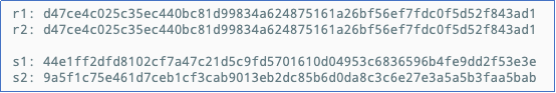

原理概括来说,是由于弱签名带来的问题,当攻击者挖掘到两笔r值相同的交易签名时,能够在获取r值和公钥的情况下欢迎私钥!signature (r, s)。

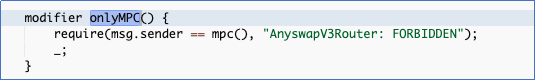

具体来说,攻击者首先通过Geth等客户端或自动化脚本,挖掘到了MPC账号发起的两笔r值相同的签名交易。

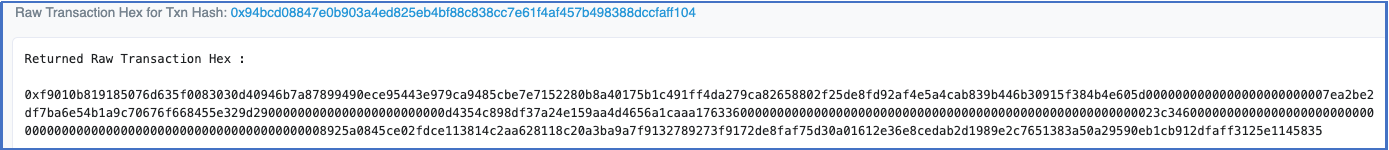

如果仔细查看并分析其中的内容,就可发现实际的签名signature (r, s),举个例子:

如您所见,r1 等于 r2。这是一个巨大的漏洞。将可以被利用并恢复公钥对应的私钥。

只需要找到 z1 和 z2,这些是要签名的输出的哈希值。通过获取输出交易并计算得到。

之后通过计算即可得到私钥:

二、安全建议

ECDSA 要求每个签名有一个随机数。如果这个随机数曾经用同一个私钥使用过两次,它就可以被恢复。所以合约中应避免使用相同的r来进行交易签名。

SharkTeam提醒您,在涉足区块链项目时请提高警惕,选择更稳定、更安全,且经过完备多轮审计的公链和项目,切不可将您的资产置于风险之中,沦为黑客的提款机。

而作为项目方,智能合约安全关系用户的财产安全,至关重要!区块链项目开发者应与专业的安全审计公司合作,进行多轮审计,避免合约中的状态和计算错误,为用户的数字资产安全和项目本身安全提供保障。

SharkTeam作为领先的区块链安全服务团队,为开发者提供智能合约审计服务。智能合约审计服务由人工审计和自动化审计构成,满足不同客户需求,独家实现覆盖高级语言层、虚拟机层、区块链层、业务逻辑层四个方面近两百项审计内容,全面保障智能合约安全。