比特币当赎金,WannaRen 勒索病毒二度来袭

作者: 马超

来源: 程序人生

编者注:本文作了不改变作者原意的删减。

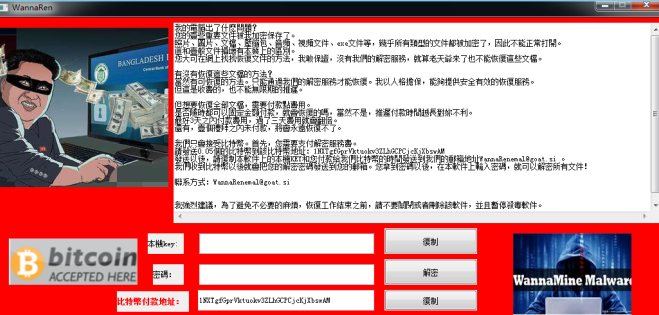

近日网络上出现了一种名为WannaRen的新型比特币勒索病毒,与此前的“WannaCry”病毒类似,“WannaRen”病毒入侵电脑后会加密系统中几乎所有文件,弹出对话框如果用户要恢复文件需支付0.05个比特币的赎金。

目前WannaRen病毒存在两个变体,一个通过文字,另一个通过图片发送勒索信息。与上一代勒索病毒WannaCry结合永恒之蓝漏洞在内网进行快速传播的方式不同,WannaRen勒索病毒并没有利用RDP、SMB等高危漏洞进行主动扩散。因此WannaRen的破坏力相对比较有限,但是也不排除后续变种病毒会利用“永恒之黑”系列的漏洞进行内网渗透攻击。根据最新的报道来看,国内某知名下载网站提供的开源编辑器 Notepad++下载链接中,被发现捆绑了与WannaRen有关联的代码,使得该勒索软件可能通过国内下载站进行二次爆发。

笔者通过查看WannaRen病毒使用的比特币勒索地址1NXTgfGprVktuokv3ZLhGCPCjcKjXbswAM,查看攻击者使用钱包,目前还并没有收到赎金。而值得庆幸的是目前WannaRen的作者已经主动公布了解密密钥并发布了无毒的解密工具,不过解密工具有效性还没有得到证实。

WannaRen病毒目前只有中文版本,因此笔者估计这妥妥是一款国产病毒了,WannaRen的大规模传播主要依靠伪造其他工具软件欺骗下载的方式进行。

为什么勒索病毒总是偏爱是比特币?

比特币在2017年的大涨和WannaCry勒索病毒全球大爆发有着直接的关系,WannaCry至少使150个国家、30万名用户中招,在全球范围内造成的了80亿美元的损失,影响了金融、能源、医疗等众多行业,造成严重的信息安全危机。在我国WannaCry利用内网横向传播的特性,使校园网首当其冲,受害严重,大量实验室数据和毕业设计被锁定加密。很多科技机构为找回相关数据文件,只得购买比特币以付出赎金。但是由于比特币的区块链交易容量有限,每秒钟的交易上限不超过10笔,而WannaCry带来的突发交易量,也被认为是导致比特币区块链网络分叉的诱因之一。

不过令人发指的是即便付出赎金,用户也没有办法恢复受损文件,WannaCry也因此臭名远扬。而且这也不是比特币首次被黑客利用了。出现在2013年的CryptoLocker是比特币勒索软件的始作俑者, CryptoLocker会伪装成一个合法的电子邮件附件或.exe格式文件,如果被活化,该恶意软件就会使用RSA公钥加密与AES秘钥的形式,加密本地与内部网络的特定类型文件;而私人密钥则把持在CryptoLocker制作人所控制的服务器上。如果在规定期限内支付比特币,就能够解密这些文件,否则私人密钥将会被销毁,再也不能恢复受损文件。所以在这一点上CryptoLocker比之WannaCry还算盗亦有道,至少收钱就能帮助用户恢复文件。

笔者看到网上大量的文章都称WannaCry、CryptoLocker之类的勒索病毒之所以选择比特币,是因为比特币的交易是无法追踪的,但这个说法是比较偏面的,比特币本质是分布式帐本,每个人都能像笔者一样通过勒索的比特币地址查找到其交易信息,因此比特币是可追踪的。

比特币账户的匿名性,才是其被黑客大量使用的原因。比特币的出现,尤其是其匿名性,也对监管的反洗钱目标提出了新的挑战,针对现有实名金融账户体系的监管方式肯定不适用于比特币。而监管反洗钱手段的缺失也是黑客目前首选比特币作为赎金的最主要原因。

勒索软件发展趋势

病毒也开源:2015年下半年,土耳其安全专家Utku Sen在GitHub上发布了命名为Hidden Tear的开源病毒(https://github.com/utkusen/hidden-tear)

Hidden Tear的出现有着重要的意义,它仅有12KB,虽然体量较小,但是麻雀虽小五脏俱全,这款软件在传播模块、破坏模块等方面的设计都非常出色。尽管作者Utku Sen一再强调此软件是为了让人们更多地了解勒索软件的工作原理,可它作为勒索软件的开源化,还是引发了诸多争议。目前此项目在Github上已经被隐藏,不过向作者发送申请后还是可以拿到源码的。在阅读了Hidden Tear这款勒索软件的源代码后,笔者也是突然醒悟原来编程的思路与方法真的是别有洞天,破坏性思维和建设性思维的确是完全不同的风格。可以说Hidden Tear的出现,客观上也让勒索病毒得到了极大的发展。

病毒也搞产业化:同样是在2015年一款名为Tox的勒索软件开发包正式发布,通过注册服务,任何人都可创建勒索软件,Tox管理面板会显示感染数量、支付赎金人数以及总体收益,Tox的创始人收取赎金的20%。然而病毒漏洞利用工具包的流行,尤其是 “The Shadow Brokers” (影子经纪人)公布方程式黑客组织的工具后,其中的漏洞攻击工具被黑客大肆应用,勒索病毒也借此广泛传播。破坏性病毒和蠕虫传播的结合,不但勒索了大量钱财,更是制造影响全球的大规模破坏行动。在此阶段,勒索病毒已呈现产业化持续运营的趋势。在整个链条中,各环节分工明确,完整的一次勒索攻击流程可能涉及勒索病毒作者、勒索实施者、传播渠道商、代理,并最终获利。

防毒小贴士

1.关闭高危端口445:我们看到如WannaCry使用的永恒之蓝等安全漏洞都是使用SMB协议的漏洞,在局域网内进行疯狂传播,也就是只要病毒攻克了同一WIFI下的一台机器,那么其它电脑也将中招。而关闭445端口则是最有效的应对措施。2.及时更新补丁:运行Windows 更新修复补丁也是一种有效的防护方式。

正所谓魔高一迟,道高一丈,据笔者观察,在信息安全方面防守方占优的情况,正随着情况的发生着慢慢的变化,因此还需要业界高度重视安全方面的新动向,以防新冠病毒的悲剧在IT界发生。