图文拆解巨鲸账号被盗大案,一个专业娴熟的黑客团伙所为

文:周帆

制图:胡羚玉、郑彪

来源:PeckShield

在区块链世界的黑暗丛林中隐藏着一批技术专业实力过硬的黑客,也有着一群早期因投资比特币赚得盆满钵满的币圈大佬。

理论上,大佬只将其链上地址透露出来的话,黑客技术实力再过硬也无可奈何,但倘若大佬的链下身份也被识破的话,一场蓄谋已久的盗窃大案也就此拉开序幕。

02月22日,一名自称“zhoujianfu”的用户在 Reddit 发帖称遭受黑客攻击,被盗了 1,547 个 BTC 和 60,000 个 BCH,价值约 2.6 亿人民币。

据受害者声称,他的SIM手机卡被破解从而导致资金被盗。PeckShield 安全团队认为,SIM 卡攻击,是通过绕过运营商的安全措施,将受害者的 SIM 卡进行复制或者重新办理,从而达到控制被盗者 SIM 卡的目的。一旦获得被盗者的手机号码控制权,通过短信验证码验证机制,就可以获取被盗者绝大多数的账户权限,这也包括绝大多数被盗者的加密货币账户。

锁定目标

几乎在其 Reddit 发帖后的同时,大家就知道其真实身份,可见这位大佬平日在网络世界里处事并不低调,其拥有大量加密货币想必也是尽人皆知的事实,何况技高一筹的黑客。

因此,黑客或许早就盯上了他。

图文拆解:巨鲸账户被盗资产去向

据受害者反映,他的 BTC 链上地址是 1Edu4yBtfAKwGGsQSa45euTSAG6A2Zbone。

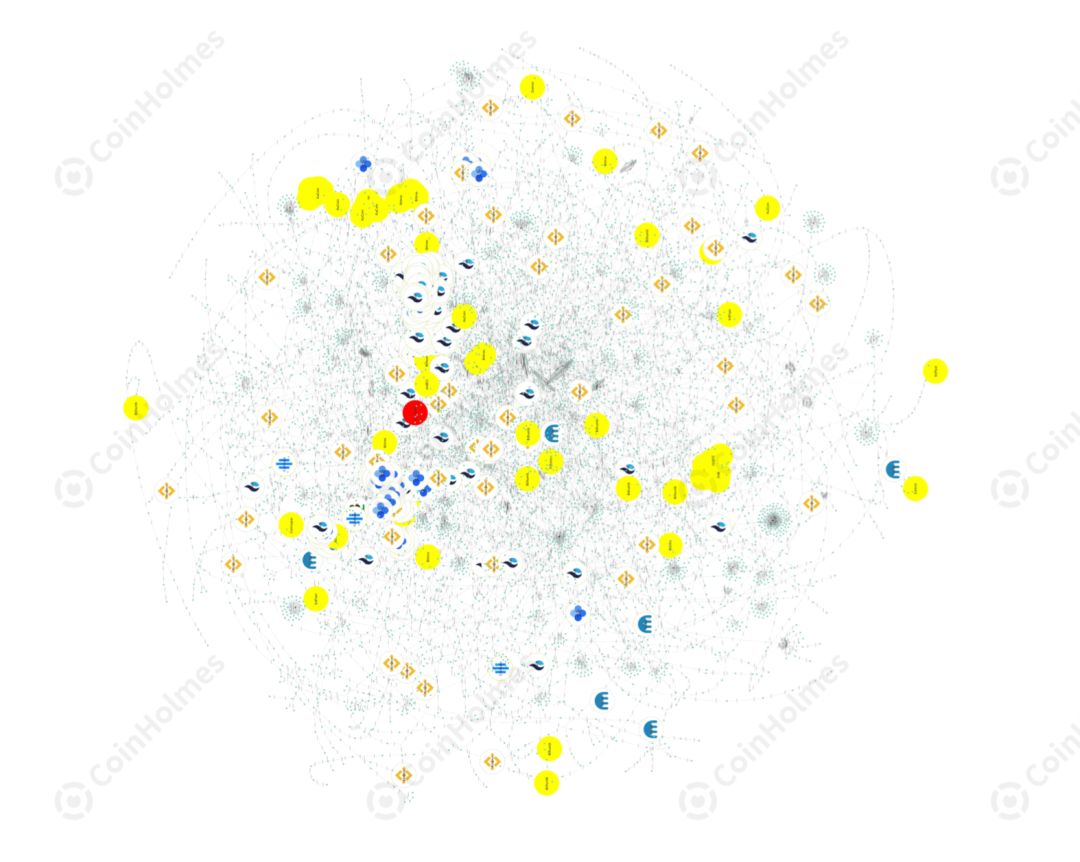

PeckShield 安全团队旗下可视化数字资产追踪系统 CoinHolmes 囊括了数十个交易所,超6,000万地址标签,涉及 BTC、ETH、EOS、USDT 等多种主流数字资产。

根据受害者提供的地址,CoinHolmes 很快锁定了黑客的相关地址,并展开了定向追踪和剖析,最终绘制了一个可视化路径转移全景图:

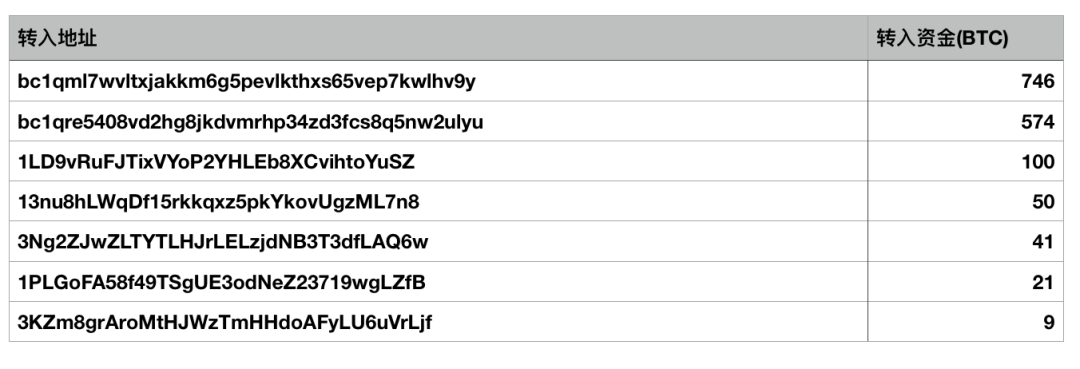

资金分散转移并小额拆分

资金与其他交易混淆

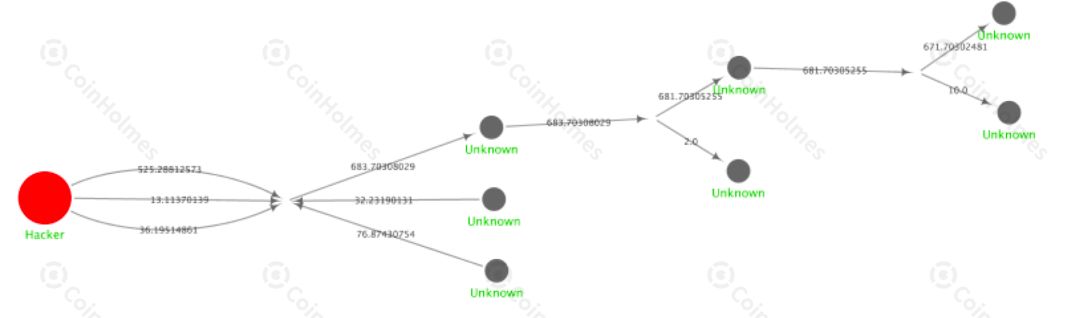

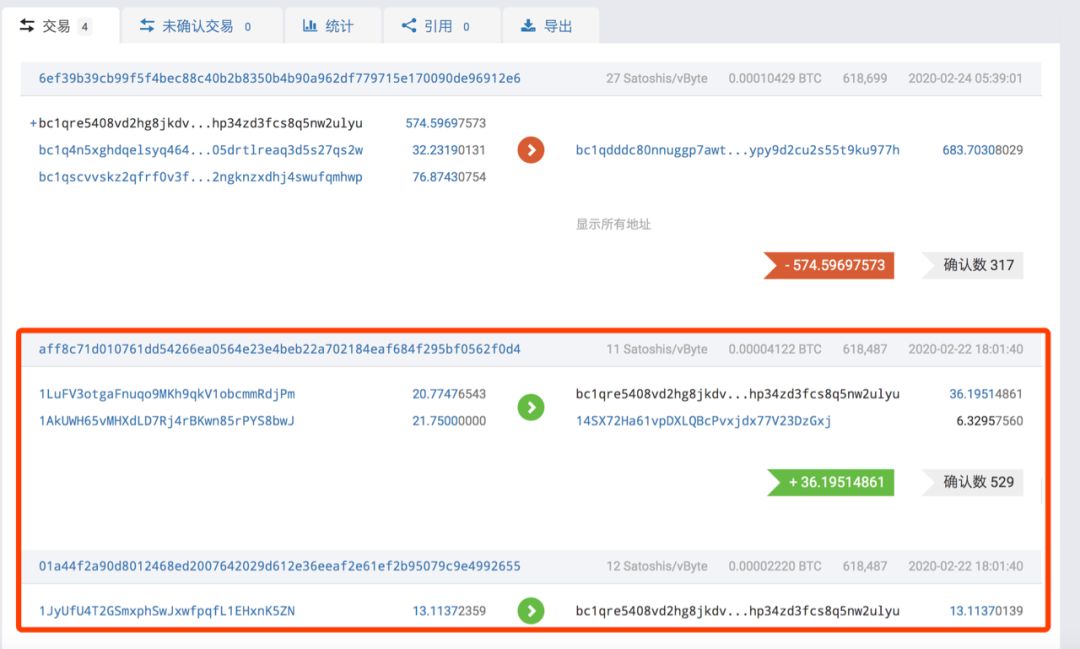

PeckShield 安全人员跟进分析发现,黑客在转移资金的过程中还夹杂着其他交易的 UTXO 作为混淆,以上文分析的 bc1qre5 开头的地址为例,下图红框标记的交易资金并不在此次被盗的 1,547 BTC 资金中,同时 6ef39b 开头的交易除了包含 bc1qre 开头地址的资金,还混杂着其他 UTXO。

比特币混币并不是一个新的概念,它最早起源于暗网,黑客或者犯罪分子将获取的 BTC 混在一起,以避免被追踪。

具体来说, 混币就是在一个交易中包含大量的输入和输出,将交易信息混乱打散,从而加大找出输入与输出之间关联性的难度。 虽然比特币地址本身具备匿名性,但是相关交易数据是完全公开透明的,通过交易的地址关联,对数据的分析,是能够进行链上追踪并锁定地址背后身份的。

所以为了避免被跟踪监测,黑客一般都会对盗取的比特币进行混币操作。

部分资金流入交易所

除了流入交易所的部分资金外,截至目前,大部分被盗资金还驻留在黑客地址中,PeckShield 也正锁定监控目标资金转移进一步的动向。

结语

该团伙从选定目标,到链上+链下长时间的追踪和突破,着实下了不少功夫。这似乎给一些早期投资加密货币且获利颇丰的大佬们提了一个醒,赚了钱别瞎嘚瑟,有人在时刻盯着您嘞。

尽管非对称加密私钥系统给个人账户加持了,以现在计算机算力几乎不可能攻破的链上防御工程,但个人私钥管理实属于链下行为,黑客可以借助用户在互联网上一些旧有的毛糙习惯进行突破,此次 SIM 卡攻击正是其中一种。

常言道,“不怕贼偷,就怕贼惦记。”

如果说,只知道链上地址,黑客尝试破解用户私钥需要穿越几世轮回,持续上亿年的话,而一旦用户的链上地址和链下身份对上了号,那黑客实施攻击的方式也无疑多了上万种可能。